商品の詳細

商品の状態

目立った傷や汚れなし

配送料の負担

送料込み(出品者負担)

配送の方法

らくらくメルカリ便

発送元の地域

神奈川県

発送までの日数

2~3日で発送

商品の説明

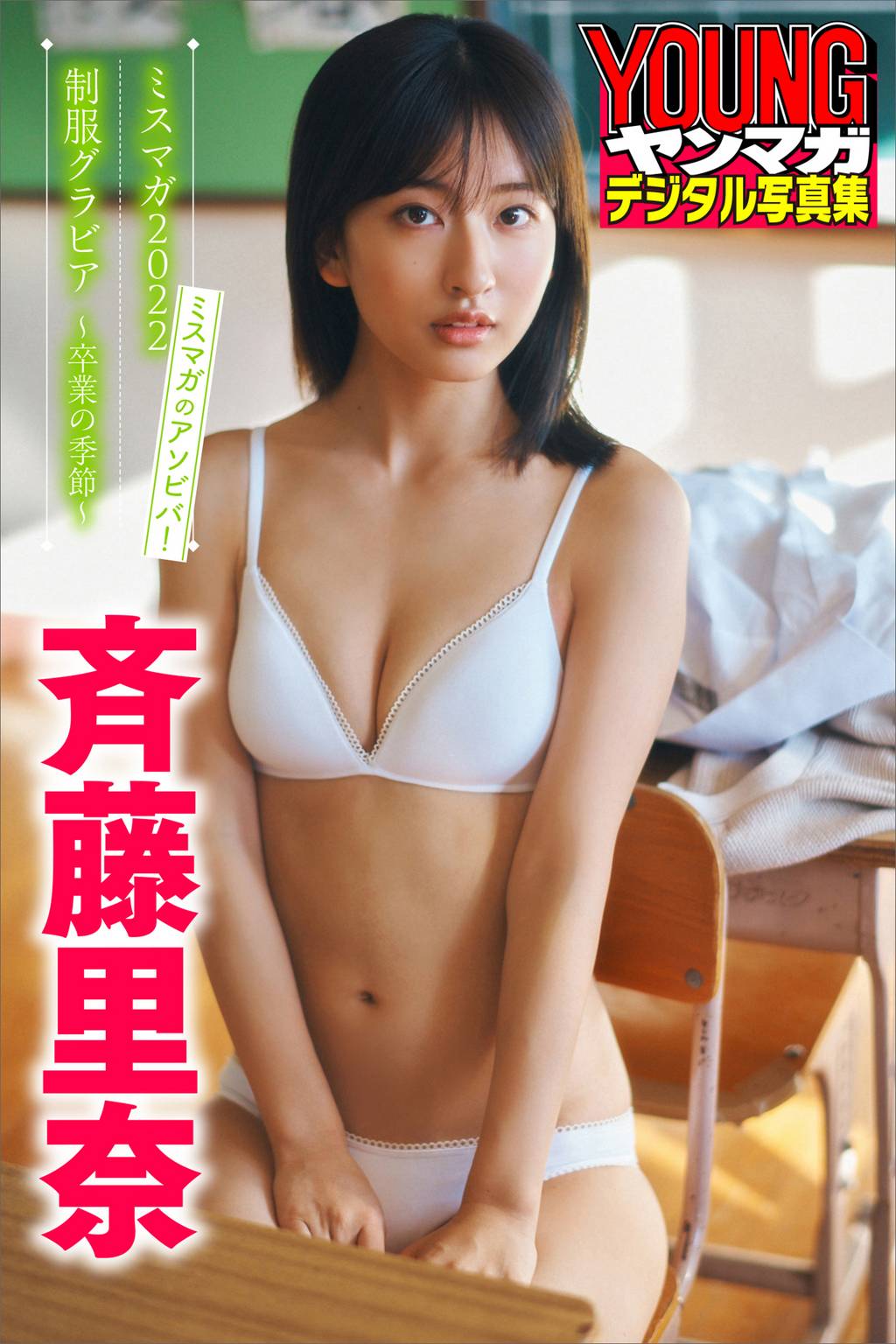

斉藤里奈 カラフルな水着姿にメロメロ♡ | グラビア特集 | ヤンマガWeb

ミス週刊少年マガジン”斉藤里奈、セクシーなビキニで魅了 『マガジン』ソロ表紙&写真集発売決定 | ORICON NEWS

ミス週刊少年マガジン”斉藤里奈、引き締まった極上ボディたっぷり披露 『ヤンマガ』ソログラビア | ORICON NEWS

デジタル限定】斉藤里奈写真集「Attractive」/斉藤里奈/笠井爾示 | 集英社 ― SHUEISHA ―

: 斉藤里奈 ミスマガのアソビバ! ミスマガ2022 おしゃかわグラビア ヤンマガデジタル写真集 eBook : 斉藤里奈, 寺田茉布: Kindleストア

ミスマガジン2022」斉藤里奈、爽やかビキニでスレンダーボディ披露 - モデルプレス

: ミスマガジン2022ソログラビアSP 4 斉藤里奈(ミス週刊少年マガジン) ミスマガのアソビバ! ヤンマガデジタル写真集 eBook : 斉藤里奈, 佐藤佑一: Kindleストア

斉藤里奈[ミスマガジン2022 ミス週刊少年マガジン]

斉藤 里奈 (@rina_pyonpyon) • Instagram photos and videos

本日11/17(金)発売の #FRIDAY に掲載していただきました? デジタル写真集『Sweet Memory』も配信開始さ... | Instagram

デジタル限定】斉藤里奈写真集「プリティでビューティフルってズルイ。」/斉藤里奈/唐木貴央 | 集英社 ― SHUEISHA ―

斉藤里奈 ヘルシーな美肌&美BODYの傑作未公開カットをお届け | グラビア特集 | ヤンマガWeb

斉藤里奈 ミスマガのアソビバ! ミスマガ2022制服グラビア~卒業の季節~ ヤンマガデジタル写真集(写真集) - 電子書籍 | U-NEXT 初回600円分無料

水着連載も大反響♡CanCam it girl斉藤里奈さん「2022ミス週刊少年マガジン」を受賞!|【動画&過去記事まとめ】 - (キャンキャン)

最新のクチコミ

お中元に使用しました。日時指定が出来るので 安心してお願いすることが出来ました。迅速丁寧な対応ありがとうございます。今後ともよろしくお願いいたします。

- xbj*****さん

- 28歳

- アトピー

- クチコミ投稿 3件

購入品

多くのレビューをみて購入を検討していたが、案の定何とも言いがたい商品。吸えるといえば吸えるが、物足りないといえば物足りない。中途半端。しっかり吸いたいのであれば、やはり据え置きかなと。

- jps*****さん

- 41歳

- アトピー

- クチコミ投稿 2件

購入品

マーナの製品は、けっこう使っていて信頼感もありますのでイメージどおりのクオリティでした。欲を言えば、柄がもう少しだけ長いと男性にも使いやすいと思います。ちりとりもあと数センチ口が広ければ、ベランダの掃除に使い勝手が良いでしょうか。

- bbd*****さん

- 27歳

- アトピー

- クチコミ投稿 2件

購入品

ナイロン素材がかなりしっかりしています。また、上下の2ポケットも使いやすいです。A5の用紙がちょうど入ります。

- hpa*****さん

- 41歳

- アトピー

- クチコミ投稿 3件

購入品

ゲーム・おもちゃ・グッズ・タレントグッズ・アイドルキング

-

-

2

タミヤ タイガー1型戦車リモコン仕様 貴重

コミック・アニメ

¥19,980

この商品を見ている人におすすめ

-

-

ライト・ランタン

¥442

-

トップス

¥1,200

-

帽子

¥300

-

下着・アンダーウェア

¥420

-

ミュージック

¥349

-